Die elektronische Signatur gehört im elektronischen Datenaustausch und Handel zu einer immer wichtiger werdenden Größe, um verbindliche Transaktionen zu ermöglichen und Vertrauen in elektronische Kommunikation über potentiell unsichere Netzwerke zu ermöglichen.

Das Public-Key-Verfahren als Basis der elektronischen Signatur

Kurzum technisch gesehen: Die elektronische Signatur, oft auch als "digitale Signatur" bezeichnet, ist der umgekehrte Weg im Public-Key-Verfahren (siehe hierzu auch Verschlüsselungsverfahren); anstelle einer Verschlüsselung einer Information erzeugt der Absender mit einer elektronischen Signatur Authentizität, er beglaubigt also, dass die digital signierte Information tatsächlich von ihm stammt.

Der Ansatz hierbei ist, dass der Absender bei einer elektronischen Signatur die zu unterzeichnende Nachricht mit dem Private Key seines Schlüsselpaars bearbeitet; dieser verbleibt ja grundsätzlich immer beim Absender. Überprüft werden kann dann die elektronische Signatur mit dem dazugehörigen Public Key. Da der Public Key bekannt sein darf, kann jeder, der eine Kopie des Public Key hat, problemlos die elektronische Signatur der unterzeichneten Nachricht überprüfen. Wird diese elektronische Signatur von beiden Gegenstellen vorgenommen, die ihren Schlüsselpaaren gegenseitig vertrauen, entsteht dadurch eine vertrauenswürdige Kommunikation.

Einen kleinen Unterschied besitzt diese Umkehrung des Public-Key-Verfahrens: Da die elektronisch zu unterschreibende Nachricht nicht verschlüsselt, sondern nur authentifiziert werden muss, genügt es, zunächst eine eindeutige Prüfsumme, einen so genannten Hash, von der Nachricht zu erstellen, die dann vom Private Key des Absenders unterzeichnet wird. Diese Vorgehensweise beschleunigt die Erstellung einer elektronischen Signatur, besonders wenn die zu unterschreibende Nachricht sehr groß ist (siehe Verschlüsselungsverfahren).

Schlüssel und Zertifikate

Spricht man in der elektronischen Verschlüsselung von "Schlüsseln", wird damit eigentlich nur der tatsächlich "technische" Teil gemeint, also die nackte Zeichenfolge, die für Ver- und Entschlüsselung einer Information genutzt wird. Elektronische Schlüssel sagen jedoch nicht viel über den Besitzer und über den Vertrauensstatus aus, weswegen in der modernen Verschlüsselungslehre Zertifikate eingesetzt werden. Solche Zertifikate sind in der elektronischen Signatur eine grundlegende Basis:

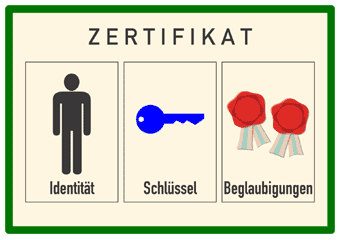

Ein Zertifikat besteht aus drei grundlegenden Teilen:

- Identität

Die Identität in einem Zertifikat beinhaltet Name, E-Mail-Adresse und gegebenenfalls noch Anschrift oder Standort der Person oder der Personengruppe, der das Zertifikat gehört. - Schlüssel

Der Schlüssel stellt in einem Zertifikat den tatsächlich "technischen" Teil dar, er ist der kryptografisch relevante Teil, mit dem ein Verschlüsselungssystem elektronische Nachrichten ver- und entschlüsselt. In einem Zertifikat findet sich jeweils der Public Key, der Private Key ist niemals Bestandteil eines Zertifikates und liegt immer gesondert vor. Dies ist selbst in einer Signaturkarte vor, in der Zertifikat und der Private Key voneinander getrennt abgelegt sind. - Beglaubigungen

Beglaubigungen sind in einem Zertifikat die Nachweise für Vertrauensstellungen. Mit solchen Vertrauensstellungen kann eine andere Person oder Personengruppe das Zertifikat digital unterzeichnen und beglaubigen, so dass auf diese Weise ein so genanntes Web of Trust (Vertrauensnetzwerk) entsteht. Vertrauen Sie beispielsweise einen Zertifikatsbesitzer A und vertrauen Sie darauf, dass dieser Zertifikatsbesitzer A vertrauenswürdig auch anderen Zertifikatsbesitzern gegenübertritt, so können Sie auch Zertifikatsbesitzer B trauen, wenn Zertifikatsbesitzer A ihm vertraut.

Alle diese Bestandteile können in einem Zertifikat mehrfach vorkommen, je nachdem, wie dies vom Verschlüsselungssystem, das dieses Zertifikat nutzt, unterstützt wird. Ein Zertifikat kann also durchaus mehrere Identitäten (beispielsweise mehrere E-Mail-Adressen des Zertifikatbesitzers), mehrere Schlüssel und mehrere Beglaubigungen enthalten. Ein Zertifikat ist also letztendlich nichts anderes als ein definierter Container für Identitäten, Schlüssel und Beglaubigungen.

Elektronische Signaturen als Ersatz der klassischen Unterschrift

Elektronische Signaturen eignen sich, wie der Name schon herausklingen lässt, hervorragend für elektronische Willenserklärungen, die im normalen Leben meist mit einer handgeschriebenen Unterschrift gegeben beziehungsweise manifestiert werden. Solche verbindlichen Willenserklärungen sind für den elektronischen Handel und auch für elektronische Behördengänge im Internet (dem so genannten E-Government) unabdinglich, da eben die Authentizität des Absenders im Internet ohne solche Mittel nicht einwandfrei geprüft werden kann. Elektronisch eingereichte Steuererklärungen können beispielsweise durchaus verschlüsselt vom Steuerzahler zum Finanzamt übermittelt werden, das Finanzamt kann jedoch nicht prüfen, ob die eingereichte Steuererklärung auch tatsächlich vom bezeichneten Steuerzahler kommt. Deshalb ist für solche Vorgänge bisher immer noch eine manuelle Willenserklärung mit einer herkömmlichen Unterschrift notwendig gewesen.

Rechtliche Grundlage

Um elektronischen Signaturen den gleichen Status wie einer herkömmlichen Unterschrift einzuräumen, ist neben der technischen Realisierung vor allem eine rechtliche Grundlage vonnöten. Der Gesetzgeber eines Landes muss deshalb zunächst ein Gesetz entwickeln und in Kraft treten lassen, damit die elektronische Signatur grundsätzlich als verbindliche Willenserklärung definiert und absichert werden kann. Zusätzlich sind Gesetzesänderungen in allen betreffenden Gesetzen notwendig, in denen eine Willenserklärung auch durch eine elektronische Signatur abgegeben werden kann.

Als rechtliche Grundlage für die elektronische Signatur dient in der Europäische Union die EU-Signaturrichtlinie, die verbindlich von allen EU-Staaten in nationales Recht umgesetzt werden muss. In der Bundesrepublik Deutschland ist diese Umsetzung mit dem Signaturgesetz (SigG) geschehen, das am 22. Juli 1997 in Kraft getreten ist und am 22. Mai 2001 durch das Gesetz über Rahmenbedingungen für elektronische Signaturen (Signaturgesetz - SigG) ersetzt wurde.

Für die Regelung der Gültigkeit elektronischer Signaturen im herkömmlichen Rechtsverkehr wurde das Gesetz zur Anpassung der Formvorschriften des Privatrechts und anderer Vorschriften an den modernen Rechtsgeschäftsverkehr am 13. Juli 2001 in Kraft gesetzt. Dieses Gesetz enthält Rechtsvorschriften, die das Bürgerliche Gesetzbuch (BGB) an entsprechenden Stellen anpasst.

Zertifizierungsstellen

Zertifizierungsstellen, oft auch als Trustcenter bezeichnet, sind in der Vertrauenspyramide (siehe hierzu auch Vetrauen in der Kryptografie) so genannte Zwischenzertifizierungsstellen; sie selbst sind bei einer Zertifizierungsstelle autorisiert und zertifiziert, um eigene Zertifikate auszustellen. So eine Zertifizierungsstelle kann beispielsweise auch innerhalb eines Unternehmens eingerichtet werden, um Zertifikate für Mitarbeiter auszustellen und zu beglaubigen, während sie selbst bei einer öffentlichen Zertifizierungsstelle beglaubigt ist.

Eine öffentliche Zertifizierungsstelle ist selbst bei einer staatlichen Behörde als Stelle autorisiert und zertifiziert, um staatlich anerkannte Zertifikate (siehe Einführung in die Verschlüsselung) an Firmen und Privatpersonen ausgeben zu dürfen. Dazu müssen Zertifikatsstellenanwärter eine Reihe von technischen, administrativen und rechtlichen Anforderungen erfüllen, um so eine Zertifizierung zu erhalten, die in der Bundesrepublik Deutschland durch die Regulierungsbehörde für Telekommunikation und Post erteilt wird.

Zertifizierungsstellen prüfen die Identität der Person, die die Ausstellung oder Verlängerung eines Zertifikates beantragt und verbinden diese mit einer Beglaubigung (der Zertifizierung) mit den Schlüssel der Person. Dieses so erzeugte Zertifikat ist rechtsverbindlich und zeitlich beschränkt gültig, das dann vom Besitzer für verbindliche elektronische Signaturen genutzt werden kann. Gleichzeitig wird diese Zertifikat in einem genau definierten und öffentlich zugänglichen Verzeichnis der Zertifizierungsstelle aufgenommen, um für jeden die Kontrolle zu ermöglichen, ob ein Zertifikat gültig, abgelaufen oder durch die Zertifikatsstelle gesperrt ist. Zusätzlich zu den Zertifikatsdiensten müssen Zertifizierungsstellen noch einen so genannten Zeitstempeldienst anbieten. Dieser Zeitstempeldienst soll es ermöglichen, dass eine Datei zu einem genau und vertrauenswürdig definierten Zeitpunkt von der Zertifizierungsstelle signiert wurde. Damit lässt sich beispielsweise ein Vertragsabschluß zeitlich genau elektronisch datieren.

Optional können Zertifizierungsstellen noch Dienste zur Schlüsselaufbewahrung anbieten. Zertifikatsbesitzer haben dadurch die Möglichkeit, eine Kopie ihres Zertifikats mit dem Private Key bei der Zertifizierungsstelle zu hinterlegen, um bei einem eventuellen Verlust des Originalzertifikats sich so eine voll funktionsfähige Kopie des Zertifikats ausgeben zu lassen. Das Anbieten dieser Dienstleistung ist jedoch umstritten, da theoretisch jeder Besitzer einer solchen Zertifikatskopie diesen für unberechtigte Signaturen nutzen kann, wenn er ebenfalls im Besitz des Passworts ist. In diesem Zusammenhang ist es übrigens ebenso umstritten, ob staatliche Stellen von allen ausgestellten Zertifikaten Zwangskopien erhalten sollen. Zwar wird dies in den derzeitigen Gesetzen ausdrücklich untersagt, dennoch wird hin und wieder gefordert, diese staatliche Zwangskopie von Zertifikaten einzuführen, oft im Zusammenhang mit der Terrorismusbekämpfung.

Universelles Trägermedium für elektronische Signaturen

Um die elektronische Signatur so einfach wie möglich umzusetzen, ist es unumgänglich, ein externes und zuverlässiges Trägermedium für elektronische Schlüssel zu nutzen. Es muss einerseits zuverlässig Daten speichern können, andererseits muss es auch Möglichkeiten zur Angabe der Identität des Schlüsselbesitzers bieten, um das Trägermedium eindeutlich personalisieren zu können. Und schließlich muss das Medium einfach und ohne größere Rechenpower nutzbar sein.

In der Computerwelt ist diese Anforderung vergleichsweise einfach zu erfüllen; elektronische Schlüssel können auf Computerdisketten, externen Datenträgern wie Dongles oder Speicherkarten oder auf Festplatten gespeichert werden. Alle diese in der Computerwelt verbreiteten Medien fallen jedoch aus, wenn das Ziel des Mediums die "breite Masse" ist. Disketten sind zu sperrig und für den rauen Tageseinsatz zu empfindlich, Speicherkarten zu klein, um sie äußerlich zu personalisieren und Festplatten zu unpraktikabel.

Landläufig geeinigt hat man sich hierzu auf die Chipkarte, die im Umfeld der elektronischen Signatur auch als Signaturkarte bezeichnet wird. Chipkarten sind als Massenprodukte vergleichsweise billig zu produzieren, der integrierte Chip ist dank langjähriger Erfahrung der Chipkartenhersteller robust und zuverlässig und die Chipkarte selbst ist einfach zu personalisieren, vor allem nachträglich. So lässt es sich einrichten, dass Chipkarten als "Rohlinge" auf Vorrat produziert werden und diese dann von berechtigten Stellen bei Bedarf personalisiert an Bürger herausgegeben werden können. Ein weiterer Vorteil ist, dass die Chipkarte bereits jahrzehntelang in der Bevölkerung bekannt und akzeptiert ist, beispielsweise durch die Anfang der 90er Jahre des 20. Jahrhunderts eingeführten Telefon- und Krankenkassenkarten und der Geldkarte.

Bei Chipkarten wird zwischen zwei Typen unterschieden: Reinen Speicherkarten und Prozessorkarten. Reine Speicherkarten sind nichts anderes als "dumme" Datenträger; sie enthalten einen Mikrochip, der Daten speichert, wobei es hier Karten gibt, deren Speicher ganz oder teilweise nur einmal beschrieben werden kann, beispielsweise um eine Seriennummer "einzubrennen". Der restliche Speicherbereich ist frei beschreibbar. Prozessorkarten enthalten, wie der Name bereits andeutet, einen Computerprozessor mit eigenem Programmcode und einem Speicherbereich. Diese Kombination ermöglicht es, dass auf der Chipkarte nicht nur Daten, sondern auch eine Programmlogik hinterlegt werden kann, so dass auf der Karte eine eigene Datenverarbeitung stattfinden kann, wenn die Karte in einem Lesegerät steckt und mit Strom versorgt wird.

Für elektronische Signaturen werden fast ausnahmslos Prozessorkarten als Chipkarten genutzt, weil diese einen großen Vorteil besitzen: Es kann ein Programmcode auf der Karte fest hinterlegt werden. Der Private Key, also der geheime Schlüssel, der ja nur dem Besitzer des Schlüsselpaars bekannt sein darf, kann so direkt auf der Karte erzeugt und dort fest gespeichert werden, so dass dieser nicht von einem externen Rechner erzeugt werden muss. Zudem lässt sich eine Prozessorkarte so programmieren, dass dieser geheime Schlüssel niemals aus dem Mikrochip herausgelesen werden kann. Möchte der Benutzer eine elektronische Signatur vornehmen, so wird diese zu signierende Information durch eine Signatursoftware und über ein Kartenlesegerät an die darin eingesteckte Chipkarte übertragen, dort signiert und danach wieder an die Signatursoftware zurück übertragen.

Der Vollständigkeit halber muss jedoch an dieser Stelle erwähnt werden, dass zwar der Private Key auf der Chipkarte außerhalb des Rechners abgelegt ist, der Datenstrom zwischen Rechner und Kartenlesegerät jedoch durch eine Schadsoftware durchaus infiltriert werden könnte (eine so genannte Man-in-the-Middle-Attacke). Auch ein Chipkartensystem ist deshalb gefährdet, wenn das Zielsystem nicht sicher ist.

Weiterführende Links

http://www.bsi.bund.de/esig/

Bundesamt für Sicherheit in der Informationstechnik -

Elektronische Signatur

http://de.wikipedia.org/wiki/Hash-Funktion

Wikipedia-Artikel zu Hash-Funktionen